SHA-1 wird verabschiedet, SHA-2 startet: Das müssen Sie wissen (Update: SHA-3 wird Standard)

SSL-Zertifikate, die mit dem Hash-Algorithmus SHA-1 signiert wurden, werden künftig von Betriebssystemen und Webbrowsern als nicht mehr sicher eingestuft. Die sukzessive Umstellung auf SHA-2-Zertifikate hat bereits begonnen und im Folgenden erfahren Sie dazu sämtliche Hintergründe und Informationen.

Hash-Algorithmen: Welche Rolle spielt SHA-1?

SHA-1 ist der Nachfolger von MD5 und der Vorgänger von SHA-2. Sinn und Zweck dieses Hash-Algorithmusses ist es, die Integrität von SSL-Zertifikaten und Code Signing-Zertifikaten sicherzustellen. „SHA“ kürzt den Begriff „Secure Hash Algorithm“ ab und bildet eine nahezu eindeutige Kennung größerer Datenmengen – etwa mit einem Fingerabdruck eines Menschen vergleichbar, mit dem dieser eindeutig zu identifizieren ist. Würden zu übertragende Daten manipuliert werden, wäre der Hash-Wert nicht gleich. So dient der Hash der Überprüfung, ob Daten auf dem Versandweg manipuliert wurden. Diese Eigenschaften machen SHA zum idealen Mittel, um Zertifikate zu signieren. Nun ereilt SHA-1 allerdings dasselbe Schicksal wie bereits MD5: Der Algorithmus ist so veraltet, dass er nicht mehr als sicher gilt.

Verantwortlich für die Entwicklung neuer Hash-Algorithmen zeigt sich das NIST (National Institute of Standards and Technology). Die US-Behörde lobt Wettkämpfe aus, um neue Algorithmen zu finden, die bisherige Probleme lösen. So konnte SHA-1 beispielsweise MD5 aufgrund seiner Sicherheitsparameter ablösen, performanter ist dieser Algorithmus allerdings nicht. Dies trifft auch SHA-2: Im Jahre 2005 wurde SHA-2 zum Wettbewerbssieger, nun folgt die schrittweise Umstellung. Für sämtliche Algorithmen im Security-Bereich gilt, dass sie auf mathematischen Problemen basieren, die nur schwer gelöst werden können. Führt man einen neuen Standard ein, muss sichergestellt sein, dass weder Menschen noch Anlagen und Systeme in der Lage sind, diesen Standard zu knacken. Holt das kriminelle Wissen auf, steigt die Wahrscheinlichkeit eines Fehlers. Und so ist es die logische Folge, dass Hash-Algorithmen regelmäßig aktualisiert werden müssen.

Auch der SHA-2-Nachfolger SHA-3 wurde durch einen solchen Wettbewerb entwickelt und standardisiert. Während es bereits erfolgreiche Angriffe auf SHA-1 gab, gilt SHA-2 derzeit als sicherer Standard. Für den Kryptostandard SHA-3 sah das NIST im Jahre 2012 noch keine Notwendigkeit. Daran hat sich bis heute auch noch nichts geändert, sodass Sie mit der Umstellung auf SHA-2 sichergehen, zukunftsfähige Technologien zu unterstützen.

SHA-2: Sammelbegriff für vier kryptologische Hash-Funktionen

SHA-2 ist ein Begriff, der vier kryptologische Hashfunktionen vereint: SHA-224, -256, -384 sowie -512. Im August 2002 wurden die drei ersten Algorithmen der SHA-2-Familie vom NIST veröffentlicht; SHA-224 folgte erst im Februar 2004. Die Zahl, die sich an „SHA“ anschließt, gibt die jeweilige Länge des Hash-Wertes in Bit an. Um einen Hash-Wert bei SHA-256 zu erzeugen, werden die Daten aufgeteilt in 16 32-Bit-Wörter beziehungsweise in 512-Bit-Blöcke. Diese werden dann wiederholt mit 64 Konstanten sowie sechs Logik-Funktionen verrechnet. Begonnen wird mit dem Start-Hash, der aus acht 32-Bit-Wörtern besteht, wozu die ersten 32 Bit vom Nachkommateil der Quadratwurzel von den ersten acht Primzahlen (2 – 19) genutzt werden. SHA-224 setzt auf denselben Algorithmus, allerdings wird der Initial-Hash mit acht anderen Werten versehen: Die Quadratwurzel von den Primzahlen ab 23; Bits 33 – 64 von den Nachkommastellen. Das achte 32-Bit-Wort wird im Ergebnis dann weggelassen.

SHA-512 arbeitet mit einer 64-Bit-Wortbreite sowie mit 1024-Bit-Blöcken. Sechs logische Formeln und 80 64-Bit-Konstanten werden verwendet, wobei der Initial-Hash aus acht 64 Bit-Werten besteht. Herangezogen wird auch hier wieder die Quadratwurzel von den ersten acht Primzahlen. Derselbe Algorithmus gilt für SHA-384, allerdings berechnet sich der Inital-Hash aus 64 Nachkommabits von der Quadratwurzel, die aus den folgenden Primzahlen (23, 29, 31, 37, usw.) gebildet wird. Vom Ergebnis nimmt der Algorithmus die ersten sechs 64-Bit-Wörter.

Interessiert es Sie, tiefer in die Materie einzusteigen, können wir Ihnen die Beschreibung der Standards SHA-256, SHA-384 und SHA-512 in diesem PDF vom NIST empfehlen.

Reaktionen der Entwickler und CAs

Microsoft, Google und Mozilla sowie diverse weitere Entwickler haben sich bereits zum Thema geäußert:

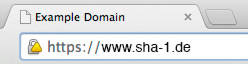

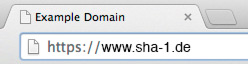

Google hat bereits mit dem Umstellen begonnen. Seit der Browserversion Chrome 39, die am 19. November 2014 erscheint, stuft der Suchmaschinenriese Webseiten mit SHA-1-Zertifikaten, deren Gültigkeit am oder nach dem 01.01.2017 endet, als „secure, but with minor errors“ ein. Optisch kennzeichnet Chrome dies mit einem gelben Dreieck vor dem Schloss in der Adressleiste.

Google hat bereits mit dem Umstellen begonnen. Seit der Browserversion Chrome 39, die am 19. November 2014 erscheint, stuft der Suchmaschinenriese Webseiten mit SHA-1-Zertifikaten, deren Gültigkeit am oder nach dem 01.01.2017 endet, als „secure, but with minor errors“ ein. Optisch kennzeichnet Chrome dies mit einem gelben Dreieck vor dem Schloss in der Adressleiste.

Die Chrome-Version 40 wird dann Webseiten mit SHA-1-signierten Zertifikaten, deren Laufzeit zwischen dem 01.06.2016 und dem 31.12.2016 endet, als „secure, but with minor errors“ einstufen. Webseiten, deren SHA-1-Zertifikate zum oder nach dem 01.01.2017 auslaufen, gelten als „neutral, lacking security“. Diese Einstufung erkennen Sie an dem leeren Site-Icon vor der Adresse, das ausschaut wie ein leeres Blatt.

Die Chrome-Version 40 wird dann Webseiten mit SHA-1-signierten Zertifikaten, deren Laufzeit zwischen dem 01.06.2016 und dem 31.12.2016 endet, als „secure, but with minor errors“ einstufen. Webseiten, deren SHA-1-Zertifikate zum oder nach dem 01.01.2017 auslaufen, gelten als „neutral, lacking security“. Diese Einstufung erkennen Sie an dem leeren Site-Icon vor der Adresse, das ausschaut wie ein leeres Blatt.

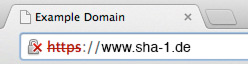

Mit der Chrome-Version 41, die im ersten Quartal 2015 erscheinen soll, werden Webseiten, die SHA-1-signierte Zertifikate mit einer Laufzeit zwischen 01.01.2016 und 31.12.2016 verwenden, als „secure, but with minor errors“ betrachtet. Gilt das SHA-1-Zertifikat bis zum oder bis nach dem 01.01.2017, wird die Website als „affirmatively insecure, major errors“ betrachtet. Optisch stellt der Browser dies nun sehr auffällig dar: Ein rotes Kreuz warnt ebenso wie das rot durchgestrichene HTTPS am Anfang der Adresszeile.

Mit der Chrome-Version 41, die im ersten Quartal 2015 erscheinen soll, werden Webseiten, die SHA-1-signierte Zertifikate mit einer Laufzeit zwischen 01.01.2016 und 31.12.2016 verwenden, als „secure, but with minor errors“ betrachtet. Gilt das SHA-1-Zertifikat bis zum oder bis nach dem 01.01.2017, wird die Website als „affirmatively insecure, major errors“ betrachtet. Optisch stellt der Browser dies nun sehr auffällig dar: Ein rotes Kreuz warnt ebenso wie das rot durchgestrichene HTTPS am Anfang der Adresszeile.

Mozilla erledigt die Umstellung drastischer und warnt ab dem 01.01.2017 vor Webseiten, die SHA-1-Zertifikate verwenden.

Microsoft stuft ebenfalls ab: SHA-1-Zertifikate werden noch bis zum 31.12.2016 zusammen mit Windows zugelassen. Eine Ausnahme bilden SHA-1-Zertifikate für Windows Code Signing: Bis zum 31.12.2015 können Sie diese nur noch verwenden. Ab dem 01.01.2017 wird es nicht mehr möglich sein, unter Windows SHA-1-signierte Server-, Nutzer- oder Sub-CA-Zertifikate zu nutzen.

GlobalSign sowie Comodo haben bereits sämtliche Zertifikate, die mittels SHA-1 signiert wurden, auf eine maximale Gültigkeitsdauer von 1 Jahr beschränkt. Symantec hingegen möchte schrittweise umstellen und Plattformen, Browser sowie Betriebssysteme berücksichtigen, die Probleme mit SHA-2 haben. Wir empfehlen Ihnen die Umstellung schnellstmöglich, spätestens aber bis zum 31.12.2016. Betroffen sind sämtliche Zertifikate, deren Gültigkeit über den 31. Dezember 2016 hinausgeht und die mit SHA-1 gezeichnet wurden.

Dualbetrieb mit SHA-1 und SHA-2

Sie sehen an diesen Daten, dass die Entwickler mit der Umstellung bereits begonnen haben – nun sind Sie dran! Möchten Sie Ihr SHA-1-Zertifikat schon jetzt austauschen, machen wir es Ihnen einfach: Wir haben für Sie eine Austauschseite bereitgestellt, die Sie schrittweise durch den Wechsel führt. Ihre bestehenden SHA-1-Zertifikate tauschen wir kostenfrei um. Bei einer Neubestellung haben Sie die freie Wahl, ob Sie ein SHA-1 oder SHA-2-Zertifikat bestellen möchten. Bitte beachten Sie jedoch, dass SHA-1-Zertifikate nur noch für eine maximale Laufzeit von 1 Jahr ausgestellt werden.

Sie sehen an diesen Daten, dass die Entwickler mit der Umstellung bereits begonnen haben – nun sind Sie dran! Möchten Sie Ihr SHA-1-Zertifikat schon jetzt austauschen, machen wir es Ihnen einfach: Wir haben für Sie eine Austauschseite bereitgestellt, die Sie schrittweise durch den Wechsel führt. Ihre bestehenden SHA-1-Zertifikate tauschen wir kostenfrei um. Bei einer Neubestellung haben Sie die freie Wahl, ob Sie ein SHA-1 oder SHA-2-Zertifikat bestellen möchten. Bitte beachten Sie jedoch, dass SHA-1-Zertifikate nur noch für eine maximale Laufzeit von 1 Jahr ausgestellt werden.

Möchten Sie das bestehende SHA-1- und das neue SHA-2-Zertifikat parallel nutzen, um Besucher, die eventuell ältere, SHA-2-inkompatible Systeme verwenden, nicht auszuschließen, können Sie dies beim Apache-Server auch machen. Nachdem Sie Ihr Zertifikat ausgetauscht haben, bleibt Ihr bisheriges SHA-1-Zertifikat parallel zu Ihrem neuen SHA-2-Zertifikat aktiv, was für den Dualbetrieb von Vorteil ist. Die eben erwähnte SHA-2-Inkompatibilität betrifft insbesondere Microsoft-Systeme:

- Windows Server 2003: Nach dem Einspielen von Hotfixes können Sie SHA-2-Zertifikate fehlerfrei verwenden.

- Windows Server 2008 (R2): Installieren Sie Hotfixes, können Sie SHA-2-Zertifikate fehlerfrei nutzen.

- Windows XP: Installieren Sie das SP3, haben Sie keine Probleme, darunter versteht Windows XP SHA-2 nicht. Grundsätzlich versteht Windows XP SP3 SHA-256, SHA-384 und SHA-512, nicht aber SHA-224.

Probleme mit der E-Mail-Verifikation und dem -Versand können sich auch bei folgenden Systemen ergeben:

- Outlook 2003/2007 unter Windows XP SP3: SHA-2-signierte E-Mails können nicht verifiziert oder versendet werden. Ab Outlook 2007/ Vista ist SHA-2-Support gegeben.

- Mozilla Thunderbird 24 unter Windows XP SP3: SHA-2-signierte E-Mails können verifiziert werden, Versand bleibt abzuwarten (mit SHA-1 gab es bereits generelle Versandprobleme)

- IBM Notes 9: SHA-2-Support zwar grundsätzlich vorhanden, die Verifikation signierter E-Mails bereitet allerdings Probleme

Update: SHA-3 als Standard anerkannt

Das US-Handelsministerium hat bekannt gegeben, SHA-3 als Hash-Standard anzuerkennen. Schon im April 2014 legte die US-amerikanische Standardisierungsbehörde National Institute of Standards and Technology, kurz: NIST, den Entwurf vor. Seither wurde anhand von sieben kleineren Einwänden optimiert, grundlegende Änderungen blieben jedoch aus. Der SHA-3-Standard wird unter der Bezeichnung „Federal Information Processing Standard (FIPS) 202, SHA-3 Standard: Permutation-Based Hash and Extendable-Output Functions“ geführt. Er spezifiziert drei verschiedene Längen: SHA3-224, -256, -384 sowie -512. Darüber hinaus wurden die Funktionen SHAKE128 und SHAKE256 spezifiziert, die Ausgaben in beliebiger Länge ermöglichen.

Die Ursprünge des nun anerkannten SHA-3-Standards liegen bereits zehn Jahre in der Vergangenheit. Im Jahre 2005 gelangen Angriffe auf existierende Hash-Funktionen besonders zahlreich: zunächst wurden Angriffe gegen MD5 veröffentlicht, später gegen SHA-1. Die Hash-Funktionen der SHA-2-Familie gelten derzeit als sehr sicher, jedoch will man auf Angriffsszenarien vorbereitet sein.

Weiterführende Informationen: Sprechen Sie mit uns!

Ob Ihr SSL-Zertifikat mit SHA-1 oder SHA-2 arbeitet, sehen Sie durch den SSL Server-Test von Qualys SSL Labs. Möchten Sie mehr erfahren und speziell über Ihre individuelle Situation beraten werden, steht Ihnen unser Support-Team gerne Rede und Antwort! Kommen Sie mit uns in Kontakt – wir beantworten Ihre Fragen und unterstützen Sie gerne bei der Umstellung vom unsicheren SHA-1 aufs sichere SHA-2.

Schreibe einen Kommentar