Drown-Attacke: HTTPS-Server durch Uralt-SSL-Protokoll angreifbar

Login-Daten, Kreditkartennummern oder Kurznachrichten: die „Drown“ genannte Attacke ermöglicht es Angreifern, Daten dieser Art von fast jedem dritten HTTPS-Server weltweit abzugreifen. Verantwortlich dafür ist das uralte Protokoll SSLv2. Diese verschlüsselte Verbindung kann geknackt werden und Daten, die mitgeschnitten wurden, sind im Nachhinein entschlüsselbar.

So funktioniert die Drown-Attacke

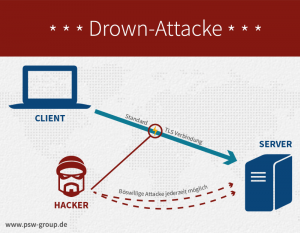

Drown kürzt „Decrypting RSA with Obsolete and Weakened eNcryption“ ab. Diese Attacke nutzt die Schwächen in SSLv2, um verschlüsselte Verbindungen anzugreifen, die beispielsweise über das aktuelle Protokoll TLS 1.2 abgewickelt wurden. Zunächst schneidet ein Angreifer passiv den TLS-Traffic mit, um den Server anschließend via SSLv2 anzugreifen. Hierbei wird das sogenannte Pre-Master-Secret des TLS-Verkehrs geknackt. Der im Voraus aufgezeichnete Datenverkehr lässt sich damit entschlüsseln. Es spielt keinerlei Rolle, wann die Aufzeichnung gemacht wurde; das Entschlüsseln ist sogar Monate oder Jahre später möglich.

Das Knacken des Pre-Master-Secrets über SSLv2 ist Forschern bereits seit 1998 durch die seinerzeit vorgestellte Bleichenbacher-Attacke bekannt: das Pre-Master-Secret kann durch tausende Handshakes mit dem zu knackenden Server erbeutet werden; es befindet sich verschlüsselt in dem aufgezeichneten Datenverkehr. Ist dies gelungen, kann die gesamte Sitzung entschlüsselt werden. Damit der Angriff funktioniert, darf der Schlüsseltausch nicht über Diffie-Hellman erfolgen. Sitzt der Angreifer als Man-in-the-Middle zwischen beiden Verbindungsparteien, kann er den RSA-Schlüsselaustausch erzwingen.

Die Forscher, die die Drown-Attacke entdeckt haben, haben eine Übersichtsseite eingerichtet, die Fragen beantworten und betroffene Seiten zeigen soll. Darunter sind viele Bekannte zu finden, etwa Yahoo, Flickr, verschiedene Behördenseiten, Samsung, apache.org, chefkoch.de oder AVM.

Unsicheres SSLv2 ist zu weit verbreitet

Die Forscher gewannen bei ihren Untersuchungen die erstaunliche Erkenntnis, dass SSL in der veralteten Version 2 noch immer auf rund einem Drittel aller Server weltweit herumgeistert. Eben diese Server sind über SSLv2 angreifbar. Warum dem so ist, ist nicht nachvollziehbar: schon etliche Generationen von Browsern unterstützen SSLv2 nicht mehr und zur Kommunikation via SSLv2 kann man Apache-Server nicht mal mit Gewalt überreden.

Erschreckend schnell geht der Drown-Angriff auf Servern mit veralteten OpenSSL-Versionen: mit dem Ausnutzen der CVE-2016-0703-Schwachstelle lässt sich das Pre-Master-Secret durch einen einfachen Rechner in weniger als einer Stunde knacken. Fatal, denn Scans zeigten, dass veraltete OpenSSL-Versionen auf etwa 4 Millionen Servern laufen.

Drown-Attacke: so schützen Sie sich

Ist Ihr Server betroffen? Das können Sie auf der Drown-Infopage des Forscherteams überprüfen. Beachten Sie bitte, dass dies kein Live-Test ist, sondern die Verwundbarkeit Ihres Servers zum Zeitpunkt der Untersuchungen der Forscher überprüft wird.

Während aus Nutzersicht keinerlei Handlungsbedarf besteht, schalten Sie als Admin SSLv2 ab, um sich vor der Drown-Attacke zu schützen. Leider ist es nicht ausreichend, v2-Siphersuites aus der Serverkonfiguration zu entfernen, denn solange das Protokoll aktiv ist, können Angreifer die SSLv2-Kommunikation erzwingen. Anleitungen sowie eine Übersicht betroffener Server finden Sie im Unterpunkt „How do I protect my server“ auf der Drown-Seite. Selbstverständlich steht auch unser Support zum Beantworten Ihrer Fragen bereit.

Schreibe einen Kommentar