CAA – Certification Authority Authorization

Bei Certification Authority Authorization, kurz: CAA, handelt es sich um ein Verfahren, bei dem Sie als Domaininhaber im DNS festlegen, welche CA für Ihre Domain Zertifikate ausstellen darf und für das Validieren zuständig ist. Das im RFC 6844 dokumentierte Verfahren wird auch als CA-Pinning, Certificate Pinning oder SSL-Pinning bezeichnet. Dabei wird das SSL-/TLS-Zertifikat nicht nur an einen festgelegten Host sondern auch an eine festgelegte CA (Zertifizierungsstelle) gebunden.

Wozu ist CAA gut?

Das ursprüngliche Modell der Zertifizierungsstellen erlaubte es, dass jede CA für jeden Host- bzw. Domainnamen Zertifikate ausstellen kann. Das konnte zur Folge haben, dass mehrere Zertifikate von verschiedenen CAs für ein und dieselbe Domain ausgestellt werden.

Angreifer machen sich dies zunutze: Um einen Man-in-the-Middle-Angriff (MITM) zu starten, lassen sich Angreifer ein gültiges Zertifikat ausstellen, obwohl sie nicht Domain-Inhaber sind. Das erlaubt dem Angreifer, sich mit dem gefälschten Zertifikat als Server auszugeben, der er nicht ist. Man spricht hierbei vom Identitätsdiebstahl. So lassen sich auch verschlüsselte Verbindungen zwischen Server und Client übernehmen.

Ist nun ein Zertifikat eines Hosts bzw. einer Domain an eine vorher festgelegte Zertifizierungsstelle gebunden, fällt bereits beim Validieren auf, dass das Zertifikat von einer fremden CA gezeichnet ist. Dann wird das Zertifikat als ungültig angesehen.

Und wie funktioniert CAA?

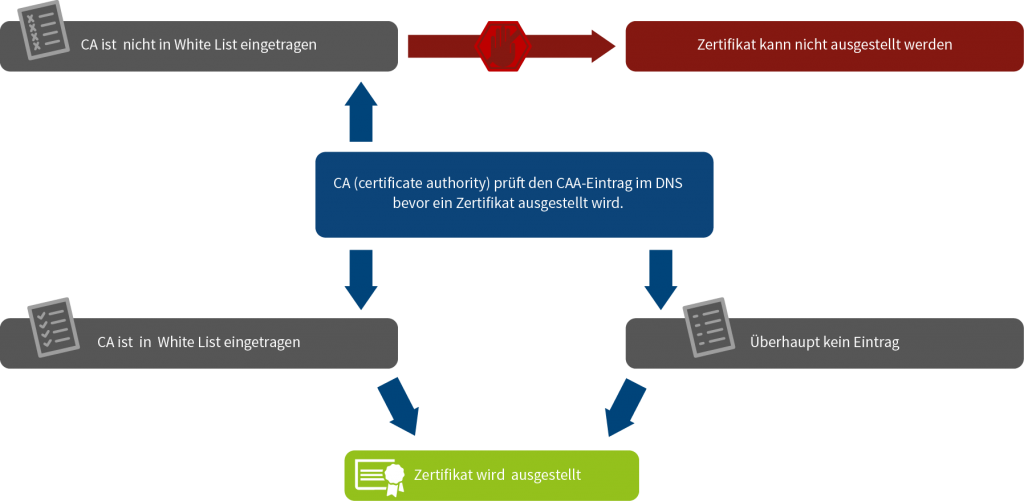

Schon in der DNS legen Sie als Domaininhaber mithilfe des CAA-Records fest, welche Zertifizierungsstelle ein Zertifikat für Ihre Domain ausstellen darf. Für diese Domain darf nun ausschließlich diese CA Zertifikate ausstellen. Es kann nicht mehr zu fälschlich ausgestellten Zertifikaten kommen.

Wurde das Zertifikat durch die richtige CA ausgestellt, kann diese Zertifizierungsstelle auch nach der Gültigkeit des TLS-Zertifikats befragt werden. Versucht nun eine Gegenstelle, sich als korrekter Server auszuweisen und präsentiert dafür ein Zertifikat, welches von einer anderen CA unterschrieben wurde, schlägt der Client Alarm.

Diese neue Regelung wurde in den Baseline Requirements festgelegt und ist wirksam ab dem 08. September 2017. Heißt: Ab diesem Stichtag können SSL/TLS-Zertifikate nur dann ausgestellt werden, wenn die CA als CAA in der DNS festgelegt wurde. Legen Sie kein CAA Record (= CAA-Eintrag) an, kann das Zertifikat von jeder CA ausgestellt werden. Ihrer eigenen Sicherheit zuliebe legen Sie in der DNS also ein CAA Record an.

Der CAA-Eintrag

Ein CAA Record kann beispielsweise so aussehen:

example.com. IN CAA 0 issue „Zertifizierungsstelle“

- flag: Wählen Sie einen Wert zwischen 0 – 255. Schauen Sie dazu in die „critical flag“ nach RFC 6844. Hier wird der Schweregrad bestimmt, der bei Regelverstößen angewandt wird; in aller Regel ist das „0“.

- tag: Ein ASCII-String, der die Eigenschaften darstellt:

- issue: Die im „value“ angegebene Zertifizierungsstelle wird zum Ausstellen der Zertifikate autorisiert.

- issuewild: Erlaubt das Ausstellen von Wildcard-Zertifikaten.

- iodef: Hier hinterlegen Sie die E-Mail-Adresse, mit der die CA korrespondiert. Wird derzeit nicht von allen CAs unterstützt.

- value: Ein Wert, der mit dem „tag“ verknüpft ist, beispielsweise eine URL oder eine E-Mail-Adresse.

Möchten Sie eine zweite Zertifizierungsstelle erlauben, erstellen Sie einen weiteren DNS-Eintrag nach demselben Schema. Wichtig ist, dass Sie auch Subdomains (issuewild) explizit als eigene Einträge notieren. Sonst werden sie nicht berücksichtigt.

Für den CAA Eintrag können Sie sich auch Unterstützung holen, beispielsweise mit dem CAA-Generator von SSL Mate.

CAA für höhere Sicherheit

Ab September 2017 können wir also davon ausgehen, dass dem Zertifikatemissbrauch ein weiterer Riegel vorgeschoben wird. CAA erhöht die Sicherheit von SSL/TLS-Zertifikaten in jedem Fall: Da Sie selbst eine oder mehrere CAs definieren und der Eintrag ab September geprüft werden muss, sind mehrere Zertifikate für eine Domain kaum mehr möglich. Dank Tools wie dem verlinkten Generator hält sich auch das Mehr an Arbeit für Sie als Domaininhaber in Grenzen. Haben Sie Fragen zum Thema, hilft selbstverständlich unser Support gerne weiter!

Schreibe einen Kommentar